使い終わったドメイン名が狙われている――DNSの設定ミスに付け込む攻撃「DNSテイクオーバー」とは

イベントレポート

Internet Week 2020

「Internet Week 2020」において11月26日、恒例となっている「ランチのおともにDNS!」がオンラインで開催された。今年の講演タイトルは「マネージドサービス時代のDNSの運用管理について考える ~DNSテイクオーバーを題材に~」となっており、講演者である株式会社日本レジストリサービス(JPRS)の森下泰宏氏と小障子尚太朗氏から「DNSのお話に耳を傾けつつ、それぞれのランチタイムをお楽しみいただければ幸いです!」と前置きされ、名称がランチセミナーからランチタイムウェビナーに変更されたことが紹介された。

目次

▼「残ったままになっているDNS設定」は運用上の脅威となる ▼DoHやDoTに対する過度な期待は禁物 ▼マネージドサービス時代のDNSの運用管理のあり方とは

「残ったままになっているDNS設定」は運用上の脅威となる

近年、DNSの設定ミスに付け込んだ攻撃が目に付くようになっている。設定ミスが発生する原因はさまざまだが、DNSにおいても多様なサービスが普及したことで、管理・運用に関する担当者の知識不足や、サービスの仕組みそのものが運用上のリスクをはらんでいるケースも観測されるようになってきている。

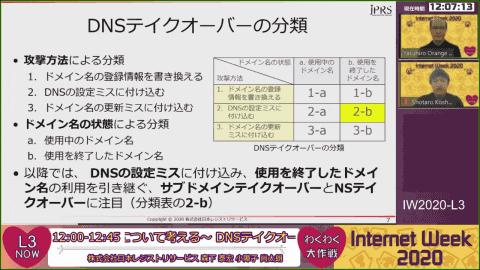

冒頭、セミナーのパート1で小障子氏から、今回の話題の中心となる「DNSテイクオーバー」の概要が紹介された。DNSテイクオーバーは「DNSの仕組みを利用して、登録者が意図しない形でドメイン名の利用を引き継ぐ行為」である(図1)。ドメイン名の利用終了後も残ったままになっているDNSの設定に付け込み「サブドメインテイクオーバー」や「NSテイクオーバー」で利用を引き継いでしまうことは、その代表例である(図2)。

図1 DNSテイクオーバーとは?図2 DNSテイクオーバーの分類DNSテイクオーバーと類似する攻撃手法との相違点については、以下のように紹介された。DNSテイクオーバーと、読者の皆さまもご存知の「ドロップキャッチ」や「ドメイン名ハイジャック」との違いは、ドロップキャッチではドメイン名の更新ミスに付け込む点(図3)、ドメイン名ハイジャックでは使用中のドメイン名の管理権限を奪うというニュアンスで使われる場合が多い点(図4)である。

図3 DNSテイクオーバーとドロップキャッチの共通点・相違点図4 DNSテイクオーバーとドメイン名ハイジャックの共通点・相違点サブドメインテイクオーバーは、外部サービスの利用開始時に設定したCNAMEリソースレコードやA/AAAAリソースレコードが削除されずに残っていることに付け込み、その設定を利用してそのサブドメインの利用を引き継いでしまおうというものである(図5)。例えば、自組織のサブドメインがCDNのサーバーを指定している設定が残っていた場合、第三者が同じ名前のサーバーをそのCDNに再設定できれば、第三者によるサブドメインの引き継ぎが成功してしまうことになる。

図5 サブドメインテイクオーバーとは?NSテイクオーバーは、外部のDNSサービスの利用開始時にレジストリに設定したネームサーバー情報が削除されずに残っている、つまり、lame delegationになっていることに付け込み、その設定を利用してそのドメイン名の利用を引き継いでしまおうというものである(図6)。サブドメインテイクオーバーと同様、第三者がそのDNSサービス上に同じゾーンの権威DNSサーバーを再設定できれば、やはり第三者によるドメイン名の引き継ぎが成功してしまうことになる。

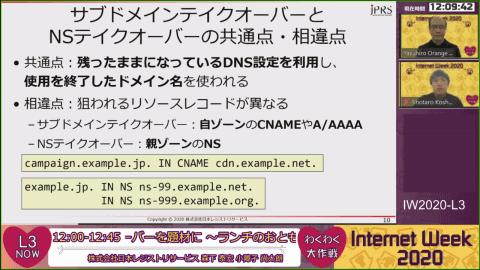

図6 NSテイクオーバーとは?このように、サブドメインテイクオーバーおよびNSテイクオーバーの共通点は、管理者が削除し忘れたDNS設定を利用し、ドメイン名の引き継ぎを図るという点である(図7)。そのような、利用終了後も残ったままになっているリソースレコードは「Dangling records」と呼ばれ、DNS運用における脅威の1つとなる(図8)。

図7 サブドメインテイクオーバーとNSテイクオーバーの共通点・相違点図8 Dangling records