簡単なパスワードでRDPを空けておいたら、数時間でハッキングされマイニングツールを仕込まれた話

きっかけは、筆者の日常ではよくあることだった。

レビュー用機材が想定通りに動作せず、メーカーに問い合わたところ、リモートで調査したいとの申し出があった。

いつアクセスがあるかは分からなかったので、リモートデスクトップ用のポート3389を開けて管理者パスワードも分かりやすいものに変え、「さあ、どうぞ」というメールを送信したのが7月5日(金)の午前10時。

その日は調査が実施されず、「週明けまで待機か、大丈夫かな」と不安がよぎったものの、何度も設定変更する面倒さに負けて、そのまま放置していた。

そして週が明けた7月8日、月曜日。

昼ご飯を食べてくつろいでいたら、電話が鳴った。

「お客様の回線から不審な通信が大量に送信されているようです」

ISPからの連絡に、すぐに「やられた」と気付いたものの、後の祭り……。

Windows Serverを見ると、Administratorアカウントでロックされており、何かセッションが稼働している様子。

しかし、ログオンしようと思っても、設定したパスワードが弾かれてしまい、ログオンできない……。

とりあえず、LANケーブルを抜いて、落ち着いて考える。

環境は、仕事環境とは切り離したテスト専用のもので、つながっているのはレビューの検証に必要だった2台のNASと、1台のWindows Serverのみ。

なので、実害はほぼない。

とは言え、目の前に乗っ取られたマシンがあると、人間慌ててしまうものだ。「おー! えー? うん?」と、しばらく思考が停止してしまった。

しばらくして冷静になると、ユーザーアカウントの1つをDomain Adminsに追加していたことを思い出し、そのアカウントで早速ログオン。

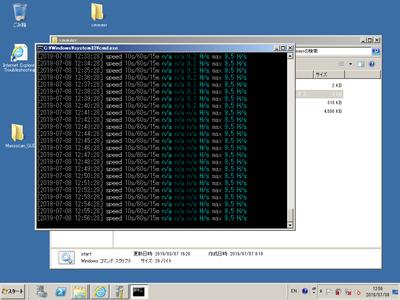

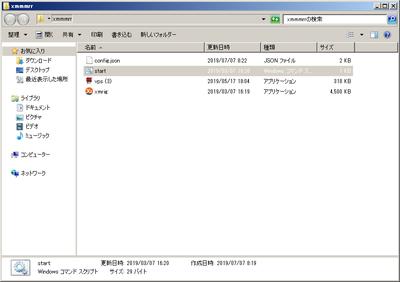

変更されてしまったAdministratorのパスワードをリセットし、アカウントを切り替えてみると、デスクトップ上に、見慣れないフォルダーとコマンドプロンプトがあった……。

ハッキング後に、はじめて目にした画面コマンドプロンプトをスクロールしてみると、「new job」やら「speed」、「pool.supportxmr.com:80」やらの文字が……。

どうやら、マイニングツールを仕込まれ、せっせと仮想通貨の採掘処理にCPUパワーを供出させられていたようだ。

仮想通貨のマイニングツールを仕込まれていた